Fake WordPress SEO Plugin zapewnia dostęp do backdoora

Ostatnio dyskutowaliśmy o szczególnie podstępny kawałek złośliwego oprogramowania podszywa się pod fałszywą wtyczkę i atakuje Joomla! użytkowników. Chociaż to zjawisko nie jest unikalne dla Joomla! System zarządzania treścią SiteLock odkrył najnowszą modną wtyczkę do WordPressa, jednej z największych aplikacji open source na świecie.

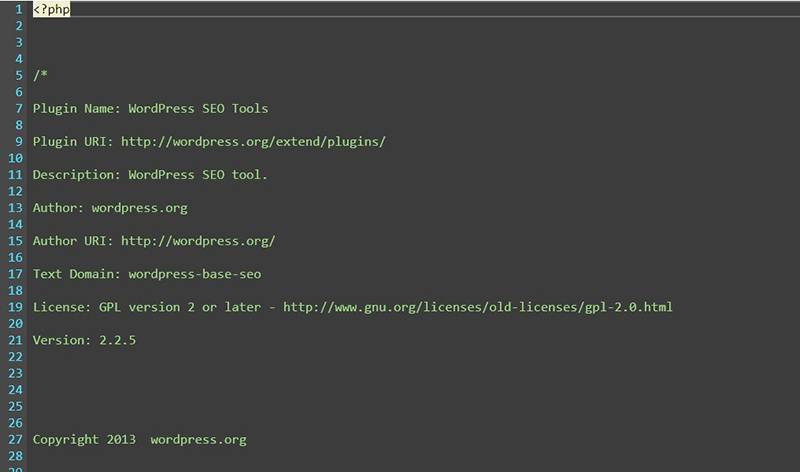

Fałszywa wtyczka znaleziona przez zespół SiteLock Research nazywa się WP-Base-SEO. Jest to fałszerstwo legalnej wtyczki optymalizacji pod kątem wyszukiwarek, narzędzi SEO WordPress. Złośliwa zawartość została znaleziona w /wp-content/plugins/wp-base-seo/wp-seo-main.php. Na pierwszy rzut oka plik wydaje się być uzasadniony, w tym odniesienie do bazy danych wtyczki WordPress i dokumentacji dotyczącej działania wtyczki.

Fałszywy nagłówek wtyczki

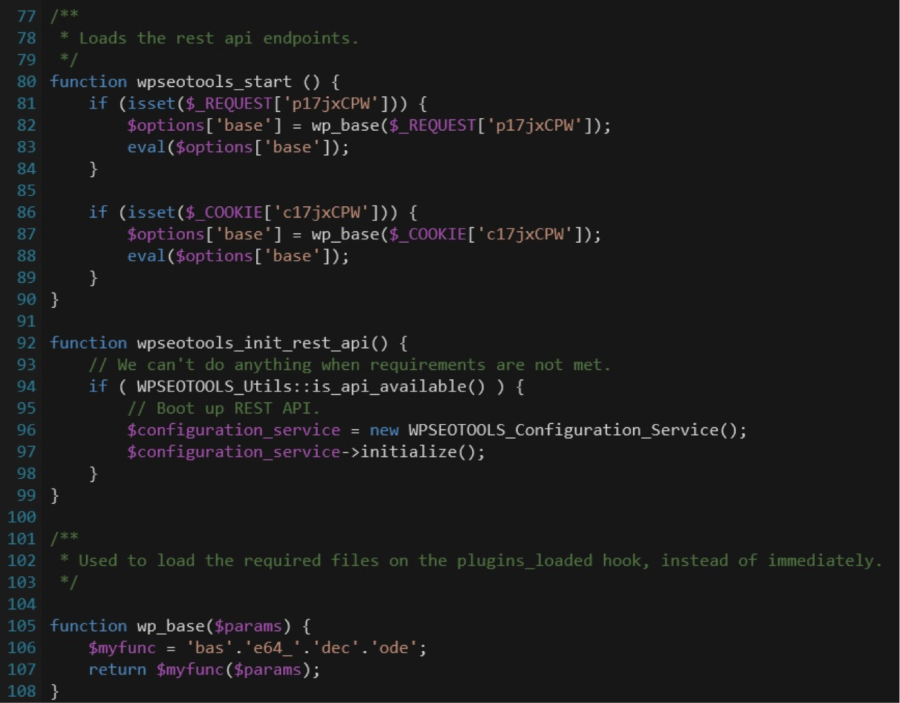

Jednak bliższe przyjrzenie się plikowi ujawnia jego złośliwe zamiary w postaci żądania eval PHP zakodowanego w base64.

- Eval to funkcja PHP, która wykonuje dowolny kod PHP. Jest powszechnie używany do szkodliwych celów i php.net zaleca, aby go nie używać.

Funkcja żądania Eval

W szkodliwym katalogu wtyczek wp-base-seo znajdowały się dwa pliki: wp-seo.php, który zawiera require_once dla drugiego pliku, wp-seo-main.php. Wp-seo-main.php używa różnych nazw funkcji i zmiennych w zależności od instalacji, takich jak wpseotools_on_activate_blog vs. base_wpseo_on_activate_blog i wp_base vs. base_wp_base.

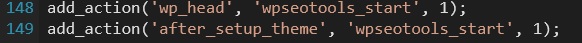

Plik wp-seo-main.php wykorzystuje natywną funkcjonalność haka WordPress, add_action, aby dołączyć żądanie eval do nagłówka motywu witryny. Niektóre wersje zawierają dodatkowy hak after_setup_theme, który działa po każdym załadowaniu strony. Oznacza to, że za każdym razem, gdy motyw jest ładowany w przeglądarce, żądanie jest inicjowane.

Z WordPress.org - Akcje są hakami, które rdzeń WordPress uruchamia w określonych punktach podczas wykonywania lub gdy występują określone zdarzenia. Wtyczki mogą określać, że co najmniej jedna z jego funkcji PHP jest wykonywana w tych punktach za pomocą interfejsu API akcji.

Haczyki WordPress

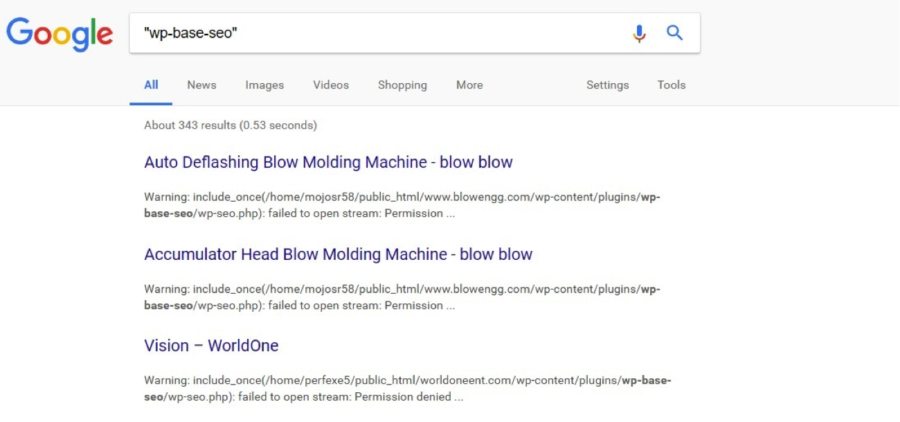

Podczas badania fałszywej wtyczki niewiele informacji było dostępnych online. Wyszukiwanie w Internecie nazwy wtyczki nie ujawniło żadnych informacji, chociaż szkodliwe oprogramowanie zainfekowało wiele witryn.

Zaatakowane witryny

Wyniki wyszukiwania sugerują, że wtyczka może latać pod kontrolą innych skanerów złośliwego oprogramowania. Podkreśla to krytyczną potrzebę bezpieczeństwa aplikacji internetowych, w tym skanera złośliwego oprogramowania, który może identyfikować luki i automatycznie usuwać złośliwe oprogramowanie, takie jak SiteLock SMART .

Oprócz skanowania i usuwania złośliwego oprogramowania, aktualizacja twojego rdzenia WordPress, a także wszystkich motywów i wtyczek związanych z Twoim WordPress do ich najnowszych wersji, jest ważną częścią zabezpieczania witryny. Istotne jest również używanie silnych haseł i renomowanych wtyczek. Jeśli znajdziesz podejrzaną wtyczkę w katalogu / wp-content / plugins, najlepiej jest usunąć cały folder i ponownie zainstalować czystą wersję wtyczki w panelu administracyjnym WordPress lub pobrać go bezpośrednio z WordPress.org .

Aby dowiedzieć się więcej o tym, jak najlepiej chronić swoją witrynę, zadzwoń na SiteLock pod adresem 855.378.6200 o każdej porze 24/7!